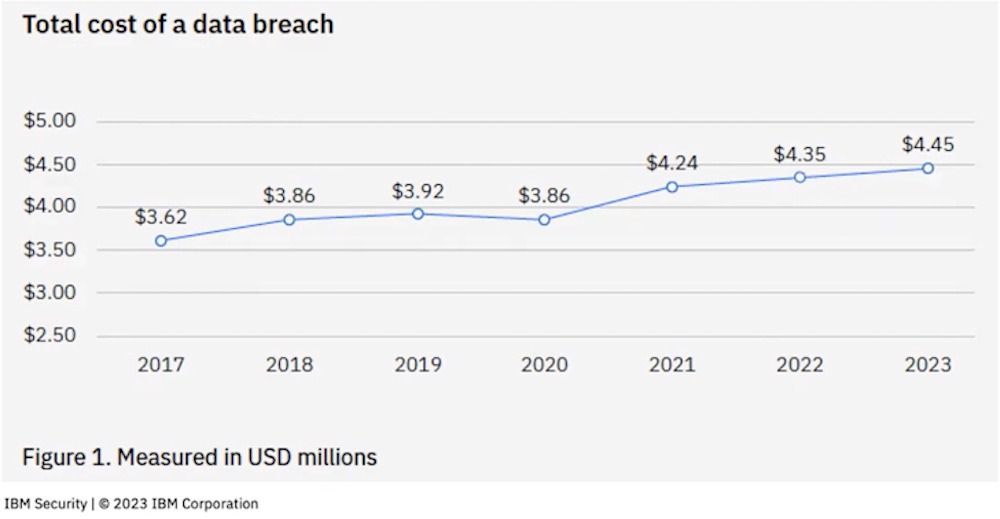

Chi phí trung bình của một sự cố xâm phạm dữ liệu lập năm 2023 lập lỷ lục và rơi vào khoảng 4,45 triệu USD. Trong vòng ba năm, chi phí trung bình đã tăng 15% và tăng đều từ năm 2017.

Số liệu trên được trích từ Báo cáo chi phí xâm phạm dữ liệu (IBM Cost of Data Breach Report). Đây là báo cáo thường niên cung cấp thông tin định lượng được về các tác động tài chính của việc xâm phạm dữ liệu. 2023 là năm thứ 18 báo cáo được công bố, giúp các tổ chức, doanh nghiệp hình dung được thiệt hại phải gánh chịu do xâm phạm dữ liệu gây ra.

Phân tích 533 vụ xâm phạm dữ liệu tại 16 quốc gia và 17 ngành công nghiệp của IBM cho thấy chi phí trung bình của các sự cố này lập kỷ lục vào năm 2023.

Theo báo cáo, chi phí trung bình của một sự cố xâm phạm dữ liệu lập kỷ lục năm 2023, vào khoảng 4,45 triệu USD. Trong vòng ba năm, chi phí trung bình đã tăng 15% và tăng đều từ năm 2017. Đào sâu vào các lĩnh vực, những vụ xâm phạm “đắt giá” nhất xảy ra trong lĩnh vực y tế (10,93 triệu USD), tài chính (5,9 triệu USD), dược phẩm (4,82 triệu USD), năng lượng (4,78 triệu USD) và công nghiệp (4,73 triệu USD).

Điều này có thể là do các tổ chức y tế tập trung vào kết quả hoạt động hơn là bảo mật và dữ liệu y tế cũng rất giá trị đối với những kẻ tấn công. Bên cạnh đó, do chịu quy định giám sát chặt chẽ, tiền phạt cũng cao hơn dẫn đến chi phí trung bình tăng lên.

Theo Etay Maor, Giám đốc Chiến lược bảo mật cấp cao của Cato Networks, kẻ tấn công có thể đánh cắp thông tin y tế từ nạn nhân rồi dùng để lừa đảo danh tính, nhằm vào một ngân hàng hoặc công ty bảo hiểm hay các mục đích khác.

Về góc độ địa lý, các vụ xâm phạm tốn kém nhất xảy ra ở Mỹ (9,48 triệu USD), Trung Đông (8,07 triệu USD), Canada (5,13 triệu USD). Trong hầu hết trường hợp, kẻ xấu theo đuổi các khu vực giầu có, GDP cao.

Các chuyên gia của IBM chỉ ra lừa đảo (phishing) là hình thức xâm phạm chủ yếu nhất và cũng gây thiệt hại cao thứ hai cho các tổ chức (4,76 triệu USD), đánh cắp hoặc xâm phạm thông tin đăng nhập khá phổ biến và gây thiệt hại tương đối lớn (4,62 triệu USD). Tấn công từ nội bộ kém phổ biến hơn nhưng tổn hại không nhỏ (4,9 triệu USD).

Theo chuyên gia Maor, nhiều phương thức tấn công có thể dễ dàng giảm nhẹ bằng cách tiếp cận zero trust. Hầu hết người dùng không cần những quyền truy cập quá mức như admin hay dữ liệu khách hàng.

Dù vậy, khi được hỏi có tăng ngân sách bảo mật sau khi bị xâm phạm không, chỉ có 51% nói có. Để giải quyết khoảng trống này, điều quan trọng là các chuyên gia bảo mật phải tận dụng dữ liệu để giúp định lượng và truyền đạt lợi ích của bảo mật cho các giám đốc điều hành cấp cao và cho hội đồng quản trị. Trong số 51% nói trên, 50% nói sẽ đầu tư vào kế hoạch kiểm tra và lên kế hoạch phản ứng, 46% sẽ đào tạo nhân sự và 38% dành cho công nghệ phát hiện và phản ứng nguy cơ.

Báo cáo của IBM còn chỉ ra khi áp dụng cách tiếp cận DevSecOps, triển khai các nhóm ứng phó sự cố kết hợp sử dụng tính năng bảo mật tự động và AI sẽ giúp tổ chức tiết kiệm đáng kể tiền bạc lẫn thời gian phản ứng. Chẳng hạn, tổ chức có đội phản ứng sự cố và thường xuyên kiểm tra sẽ tiết kiệm được 1,49 triệu USD so với các tổ chức khác.

Một số phát hiện quan trọng khác trong báo cáo bao gồm: chi phí cao nhất và các sự cố mất nhiều thời gian hơn để kiềm chế nếu dữ liệu bị xâm phạm được lưu trên nhiều môi trường (đám mây công, tư nhân, tại chỗ hoặc hybrid); phát hiện sự cố bởi các bộ phận bảo mật nội bộ sẽ tiết kiệm thời gian và tiền bạc hơn do có sự liên hệ chặt chẽ giữa hai yếu tố này.

Khi có sự can thiệp của nhà chức trách trong việc xác định và giảm thiểu rủi ro, chi phí và thời gian trung bình để xác định và khống chế sự cố sẽ giảm đáng kể (4,64 triệu USD so với 5,11 triệu USD và 276 ngày so với 306 ngày). Một lý do khác để các tổ chức liên hệ với nhà hành pháp khi bị tấn công là nhà hành pháp có quyền thực hiện hành động pháp lý chống lại các thế lực độc hại, điều mà các tổ chức và cá nhân không có.

Như vậy, để giảm thiểu tác động và thiệt hại tài chính do xâm phạm dữ liệu gây ra, các tổ chức nên đưa bảo mật vào mọi giai đoạn phát triển phần mềm và phần cứng, thường xuyên kiểm tra; bảo vệ dữ liệu trên các môi trường đám mây lẫn hybrid; sử dụng AI và tự động hóa bảo mật để tăng tốc độ và tính chính xác; củng cố khả năng phục hồi thông qua thành lập một nhóm thành thạo các công cụ, kỹ năng phản ứng sự cố, thực hành đều đặn và tìm hiểu những rủi ro của ngành.

(Tổng hợp)